Получить пароль Windows 10 с помощью FakeLogonScreen

В этой статье демонстрируется подробное руководство о том, как взломать пароли Windows 10 с помощью FakeLogonScreen.

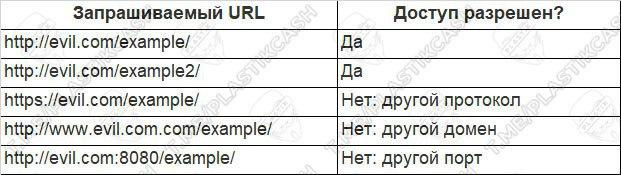

Что такое CORS?

Сегодня внимание будет сосредоточено на сross-origin resource sharing (CORS). Разберемся, что это такое и как можно эксплуатировать неправильную конфигурацию CORS. На конкретном примере разберем уязвимость и посмотрим, что с этого можно получить. Также, пройдемся по вознаграждениям за уязвимости CORS из последних отчетов BugBounty.

Инструменты и сервисы для поиска поддоменов

Привет, Аноним. Сегодня я расскажу о том, что такое поддомены и почему их важно проверять. В статье я покажу самые популярные инструменты, которые используют специалисты с мира хакинга, bug bounty и т.д. После прочтения этой статьи ты сможешь установить себе утилиты и проверить сайты на наличие "интересных" поддоменов. Также я поделюсь ссылками на словари, с помощью которых лучше перебирать поддомены.

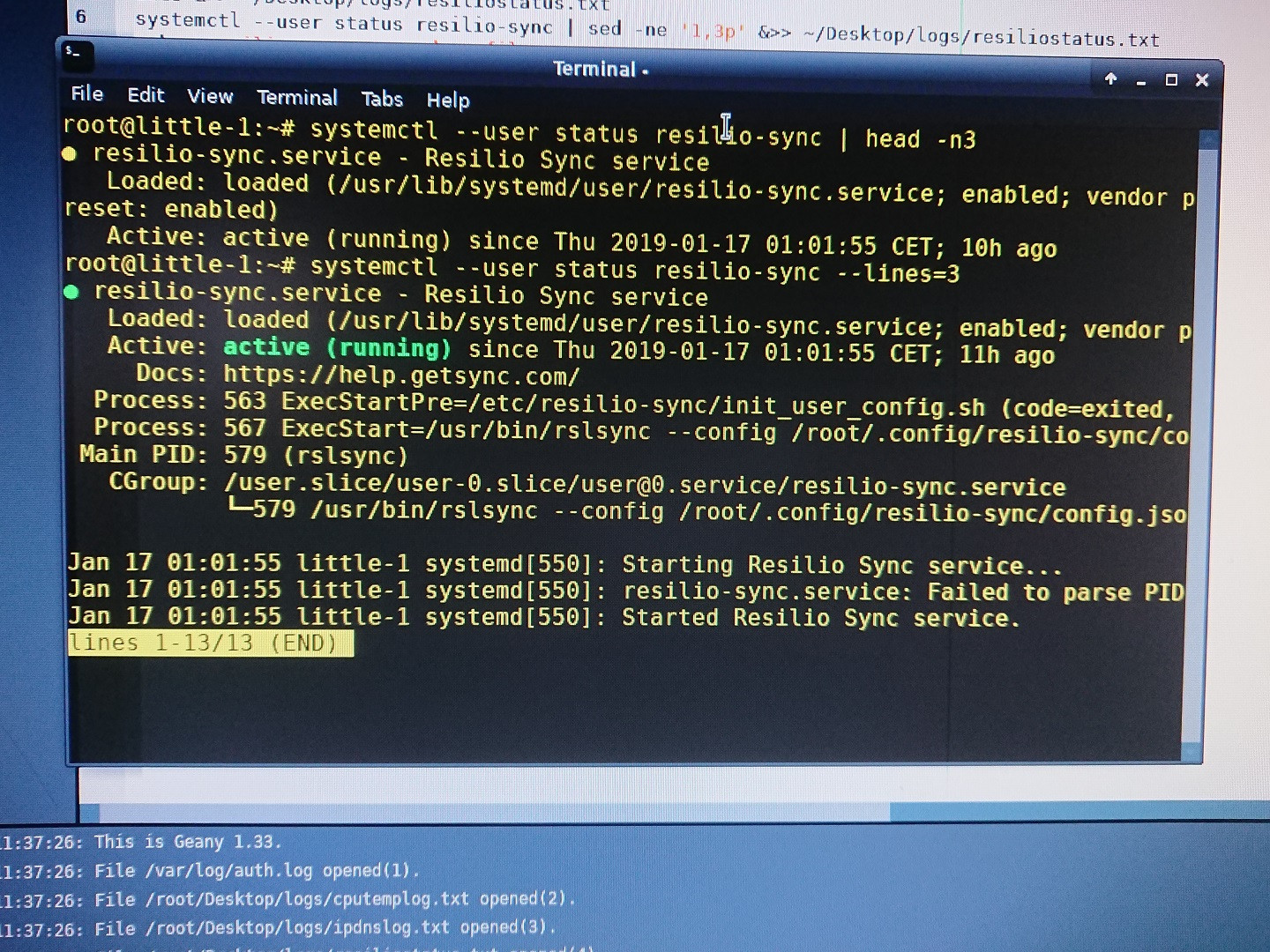

Systemctl-управление службами в Linux

Базовый объект, с которым работает systemd, называется “юнитом” (unit). Есть много видов юнитов, но самым распространенным является служба (service, файл юнита заканчивается на .service). Основным инструментом для управления службами на сервере является команда systemctl.

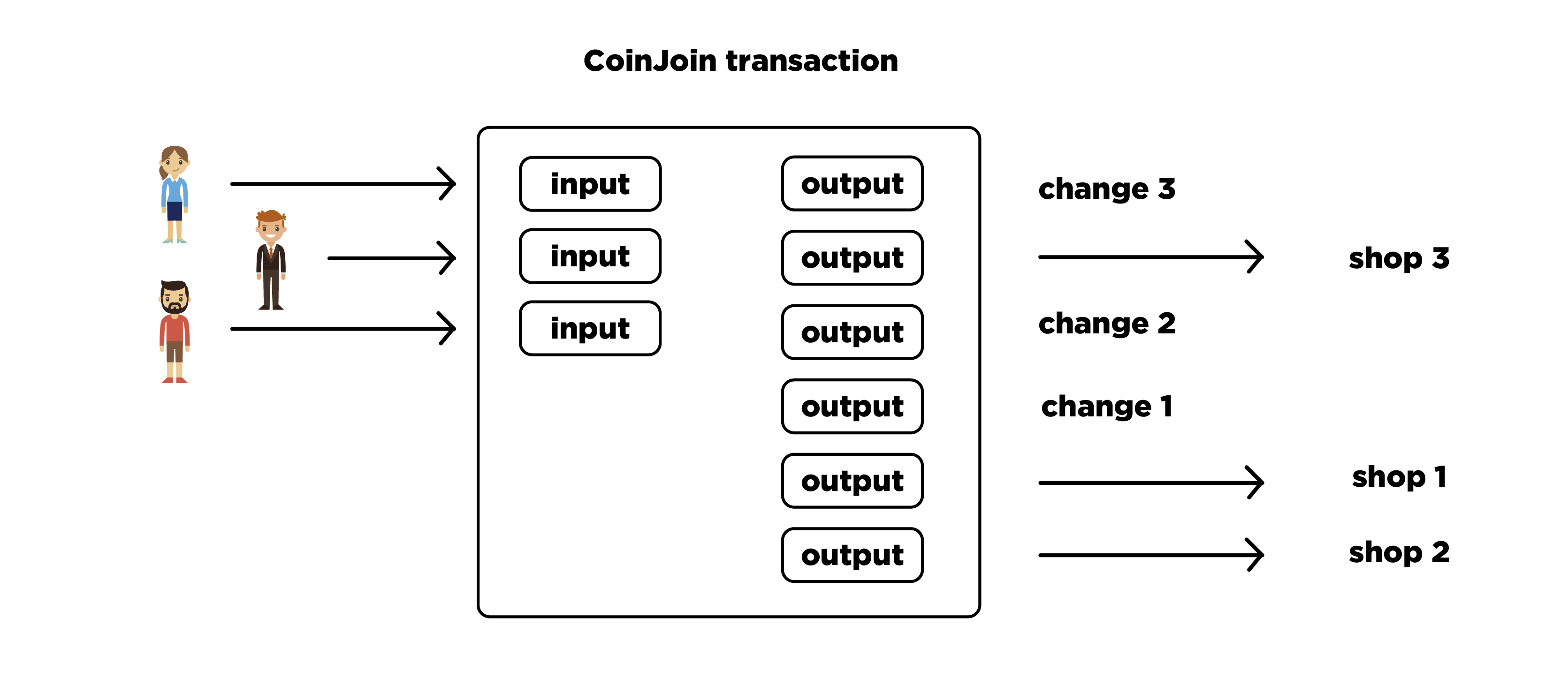

Конфиденциальность в криптовалютах

В рамках данной статьи мы постарались дать ответ на вопрос о том, что такое конфиденциальность и как ее можно достичь в Биткоине и других цифровых валютах. Кроме того, здесь вы узнаете о конкретных механизмах достижения конфиденциальности, а также о том, как они применяются на практике. Тема будет интересной тем, кто непосредственно работает с криптовалютами, а также любителям протоколов, которые повышают уровень конфиденциальности пользователей.

Как узнать реальный IP сайта скрытый за DDoS защитой

Существуют разные сервисы, которые скрывают адрес сайта за другим IP — в целях защиты от DoS, DDoS или прочих атак. Это могут быть как всем известные облачные сервисы вроде Cloudflare, так и файрволы веб-приложений (WAF) и другие защитные решения. Задача их обхода сводится к тому, чтобы вызнать реальный IP, и для этого существуют готовые утилиты. Давай посмотрим, как пользоваться ими на практике.

Разведка цели: Работаем с AutoRecon

Привет, Аноним. Сегодня я расскажу тебе о том, почему этап разведки занимает так много времени и как можно его оптимизировать с помощью AutoRecon - https://github.com/Tib3rius/AutoRecon. Разберемся, что это за инструмент, для чего он нужен и чем он лучше Nmap. Также просканируем несколько целей, чтобы понять, какие результаты можно увидеть по завершению работы этого "чуда". AutoRecon действительно является уникальным решением в своем роде и позволяет существенно улучшить процесс.

Находим человека в социальных сетях по номеру телефона

Сегодня большинство социальных сетей и мессенджеров используют поиск друзей из вашей записной книги. Это удобно, когда нужно связаться с другом без затрат на сотовую связь либо нужно найти потерявшегося друга при наличии его номера. Но это работает и в обратную сторону. Зачастую это помогает найти человека в социальных сетях при сборе информации о нём.

Тестируем браузеры, которые обещают не оставлять следов

Когда-то на «Горбушке» водилась особая порода мужичков с хитрым прищуром, у которых обыватели могли приобрести по сходной цене компакт-диск с адресно-телефонной базой жителей Москвы и остального Подмосковья вплоть до Камчатки. Сейчас торговлей персональными данными занимаются куда более крутые ребята: социальные сети конкурируют в этом бизнесе с поисковиками, от которых с небольшим отрывом отстают банки и прочие коммерческие структуры.

Как удаленно взломать компьютер с помощью NJRAT

Инструмент удаленного администрирования (RAT) – это запрограммированный инструмент, который позволяет удаленному устройству управлять системой, как если бы у него был физический доступ к этой системе. В то время как совместное использование рабочего стола и удаленное администрирование имеют много законных применений, программное обеспечение «RAT» обычно связано с несанкционированной или злонамеренной деятельностью. NjRat – одна из лучших RAT. Это позволяет получить доступ к удаленному компьютеру и легко выполнять любые удаленные задачи. В этом уроке я расскажу вам, как удаленно взломать компьютер с помощью njRat.