Как вернуть к жизни Micro SD флешку

Любая техника рано или поздно выходит из строя и различного рода накопители (флешки или карты памяти) не исключение. В таком случае владелец рискует раз и навсегда лишиться важнейшей информации, хранящейся на носителе. Поэтому важно помнить о ом, что вы всегда можете восстановить работоспособность Micro SD флешки. Подробнее рассмотрим следующие способы:

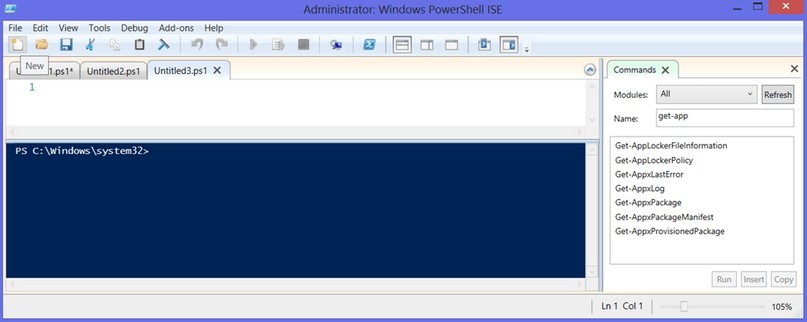

PowerShell скрипты в Windows

В админиcтрировании всегда есть место творчеству. Хочешь сделать какую-нибудь автоматизацию рутинной задачи? Пожалуйста! Нужно что-то регулярно проверять на активность? Не вопрос! Хочешь обработать какой-нибудь гигантский отчет и вывести только актуальные данные? Тоже можно. Все эти и многие другие задачи лучше всего решать при помощи скриптов, и язык PowerShell в случае с Windows — оптимальный выбор.

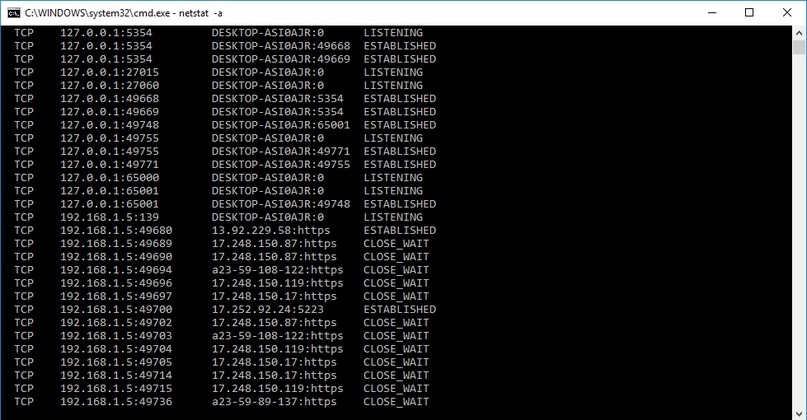

Проверям состояние портов и не только

Чтобы проверить состояние портов, необходимо открыть командную строку. Для этого используйте шорткат Win+R, в появившемся окошке наберите cmd и нажмите Ввод

Исходники для Photoshop

Adobe Photoshop — многофункциональный графический редактор, разработанный и распространяемый фирмой Adobe Systems. В основном работает с растровыми изображениями, однако имеет некоторые векторные инструменты. Ваш помощник и друг. Он поможет делать качественные превью, обрабатывать фото и делать красивые картинки=)

Что можно сделать с NFC в смартфоне

Кажется, уже прошли те времена, когда можно было заметить широкие глаза продавца на кассе, если вы решили оплатить свою покупку смартфоном. Технология NFC за последние несколько лет активно шагнула в массы (свою роль здесь сыграла Apple со своим iPhone), но главный ее плюс оказался в том, что доступна функция не только дорогим смартфонам, но и устройствам среднего ценового сегмента. Рассмотрим некоторые из них и разберемся, как же работает эта технология.

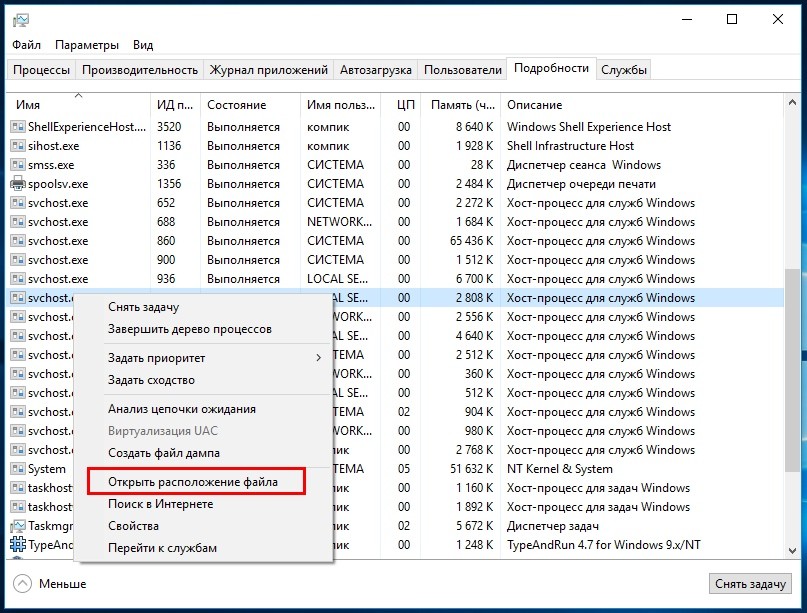

Находим вирус,маскирующийся под svchost

Как правило, большинство троянских и шпионских программ стараются скрыть своё присутствие на компьютере для чего прибегают к различного рода хитростям, например, тщательно прячут свои процессы либо маскируются под процессы системные. Потенциальной «жертвой» вируса может стать любой системный процесс, но чаще всего вредоносные программы прикрываются маской процесса svchost.

Безрассудные товары с Darknet

Титулом самого ходового товара даркнета (после запрещенных веществ) могут похвастаться личные данные. Обычному пользователю нет особой пользы от телефонных номеров и e-mail. Но если говорить, например, о взломе личной переписки вашего "конкурента" или бывшей девушки, то звучит это куда интересней. За доступ к конкретной гугл почте хакеры-взломщики ставят ценники в 120-170 долларов. Почтовые ящики мейла и тд от 50-60 долларов. Ну а отсюда уже не тяжело догадаться, что завладев почтой ты уже и сам доберешься до любой соц сети, на которой зарегистрирована жертва. Уж не говоря о том, что в даркнете продаются уже угнанные аккаунты всяких сервисов.

Как злоумышленник взломает вашу почту?

2. Уязвимости почтовых серверов. Эта проблема из разряда высшей математики. Для ее решения целесообразно применять Почтовые клиенты.

Книги по Python,которые могут пригодится

Васильев А.Н. - Python на примерах (Просто о сложном) - 2016

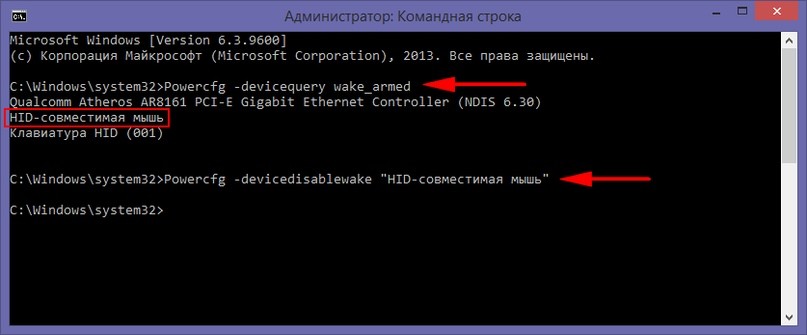

Отключение устройств,способных пробудить ПК

Пробудить ПК могут различные периферийные устройства, например, мышь, клавиатура, тачпад, сканеры отпечатков пальцев и т.д. Иногда это может быть даже очень полезным, но возможно, вы также захотите отключить функцию аппаратного пробуждения.