вы думали, что находитесь в безопасности, ?

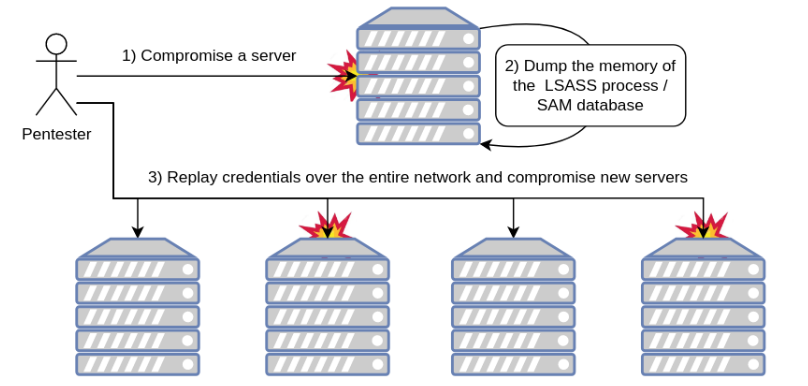

31 октября 2022 года был объединен PR на CrackMapExec от Томаса Сеньёре (@Zblurx). Этот PR исправил аутентификацию Kerberos в среде CrackMapExec. Увидев это, мне сразу захотелось попробовать и немного поиграть. При этом я обнаружил странное поведение группы «Защищенные пользователи». В этом сообщении блога я объясню, что такое группа «Защищенные пользователи», почему это хорошая функция безопасности и почему она неполная для пользователя «Администратор» (RID500).

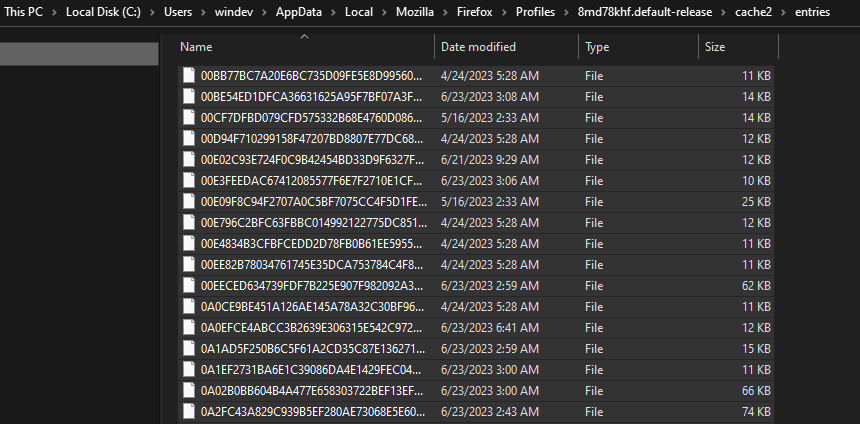

кэш браузеров контрабанда

В ходе работы с красной командой я часто использую социальную инженерию, чтобы заставить одного из сотрудников моего клиента запустить мой вредоносный код на их машинах, что позволяет мне получить доступ к их системе. Типичный подход, который я использовал, — позвонить им, сказать, что я из ИТ-поддержки, а затем предложить им перейти на официальную веб-страницу, содержащую некоторый код PowerShell, который им нужно запустить, чтобы исправить некоторые выдуманные ошибки. проблема.

Кража токена доступа сотрудников GitHub с помощью действий GitHub

GitHub запускает программу вознаграждения за обнаружение ошибок на HackerOne, и в рамках этой программы исследование уязвимостей разрешено «безопасной гаванью» . В этой статье описывается уязвимость, которую я обнаружил в результате своего расследования в соответствии с критериями безопасной гавани, и она не предназначена для поощрения несанкционированной деятельности по исследованию уязвимостей. Если вы обнаружите уязвимость на GitHub, сообщите об этом в GitHub Bug Bounty .

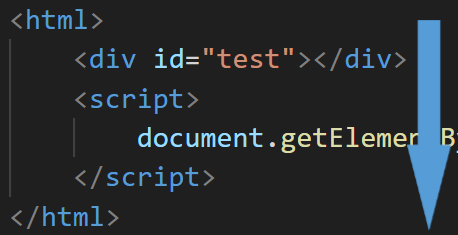

Состояние гонки на основе DOM: гонки в браузере ради удовольствия

Со всеми проектами, упомянутыми в этом сообщении блога, связались, и я подтвердил, что поведение, описанное в этой статье, либо работает так, как задумано, либо уже исправлено, либо не будет исправлено.

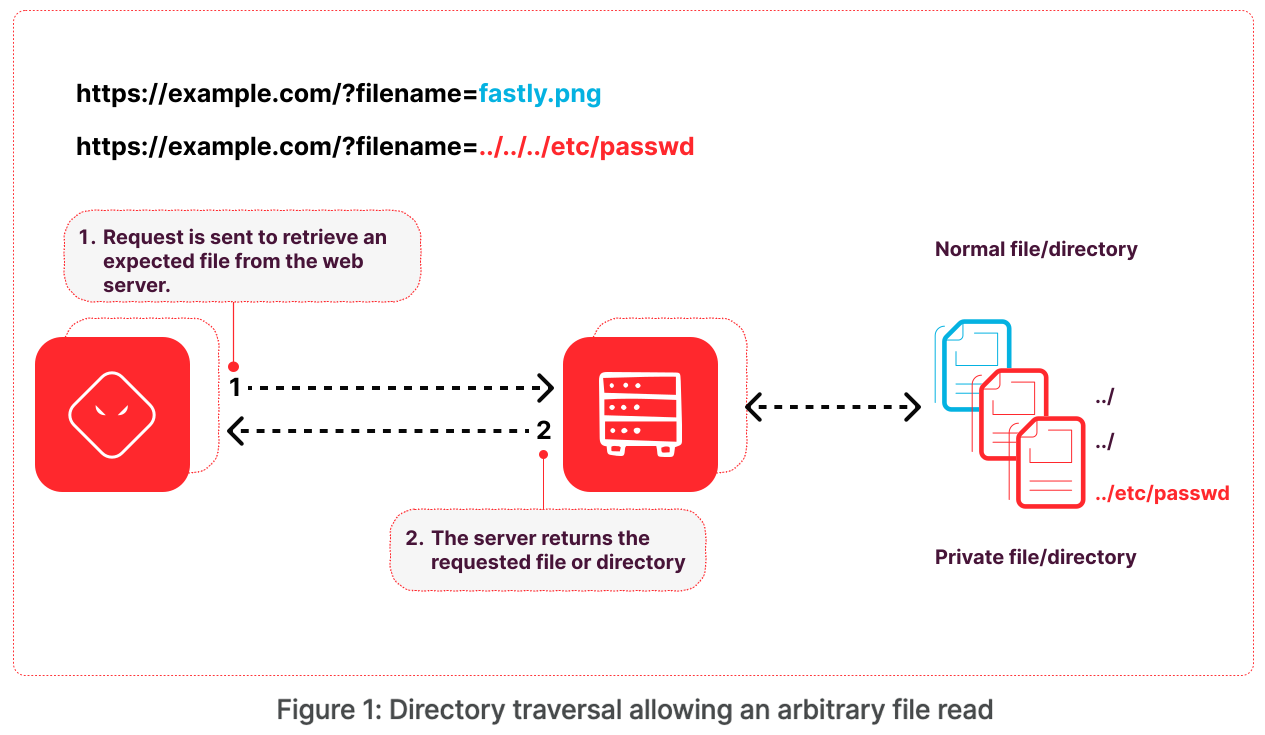

Назад к основам: обход каталогов

Назад к основам: введениеЭто вторая статья в серии, в которой мы рассмотрим основы различных типов уязвимостей и атак веб-приложений . В каждом посте мы предоставим подробное описание уязвимостей, покажем, как эти уязвимости эксплуатируются, обсудим реальные примеры и обсудим, как их предотвратить.

КАК Я СДЕЛАЛ ПЕРЕПОЛНЕНИЕ КУЧИ В CURL

В связи с выпуском Curl 8.4.0 мы публикуем рекомендации по безопасности и все подробности об CVE-2023-38545 . Эта проблема является самой серьезной проблемой безопасности, обнаруженной в Curl за долгое время. Мы установили уровень серьезности HIGH .

CVE-2023-38146: выполнение произвольного кода через темы Windows.

Это забавная ошибка, которую я обнаружил, исследуя странные форматы файлов Windows. Это своего рода классическая уязвимость в стиле Windows, характеризующаяся нарушенной подписью, отрывочной загрузкой DLL, гонками файлов, CAB-файлами и глупостью Mark-of-the-Web. Кроме того, это был мой первый опыт участия в программе MSRC по обнаружению ошибок Windows с тех пор, как я покинул Microsoft в апреле 2022 года.

Создайте свой собственный Netcat, используя Python

Зачем создавать собственную версию Netcat? Вот несколько причин: