Актуальные техники взлома WiFi

Универсальный джентльменский набор: ноутбук с «Линуксом» и WiFi-адаптер с интерфейсом USB (их еще называют донглами). Можно использовать и смартфон (см. ссылку выше), но для некоторых атак банально требуется второй USB-порт. Годится даже ноутбук без установленной ОС и вообще без накопителя.

Веб-маяки на сайтах и в электронной почте

Существует огромное количество трекеров, которые собирают информацию о действиях пользователя в интернете. Мы практически привыкли к тому, что поставщики онлайн-сервисов, маркетинговые и аналитические компании отслеживают все наши клики мышкой, посты в социальных сетях, историю посещенных сайтов и просмотренных сериалов. Собранные трекерами данные могут использоваться, например, для улучшения UI и UX или для персонализации рекламы.

Спуфинг почтового адреса: как злоумышленники выдают себя за других

Почтовый спуфинг в общем смысле — это подделка электронных писем от легитимных отправителей. В этой статье мы разберем спуфинг почтового адреса, в рамках которого подделывается заголовок From письма, т. е. то, как имя и адрес отправителя отображаются в почтовом клиенте пользователя.

Использование Python для проведения тестирования на проникновение

Python является мощным и популярным языком программирования, который можно использовать для различных целей, включая тестирование на проникновение. Перед тем как погрузиться в детали, давайте рассмотрим основы.

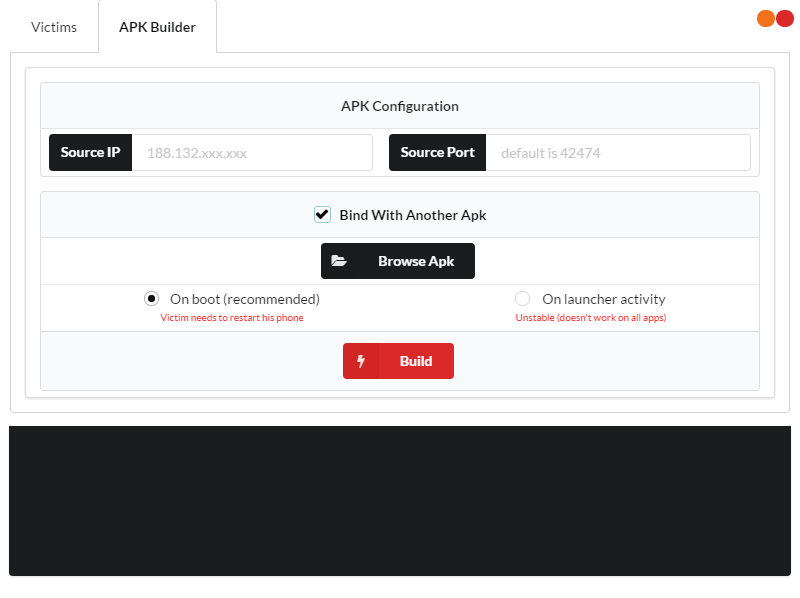

Как создать RAT для Android

Термином RAT (Remote Access Tool) принято называть утилиты удаленного администрирования. Они могут использоваться в благих целях по своему прямому назначению, как, например, популярный TeamViewer, а могут устанавливаться хакерами в тайне от пользователя.

Межсетевой экран: что это, как он работает и как выбрать лучший для вашей cети

В современном цифровом мире мы постоянно подключаемся к различным сетям, таким как интернет, корпоративные интранеты или домашние сети. Но как мы можем быть уверены, что наши данные и устройства защищены от вредоносных атак или нежелательного доступа? Для этого существует специальный инструмент сетевой безопасности, который называется межсетевой экран.

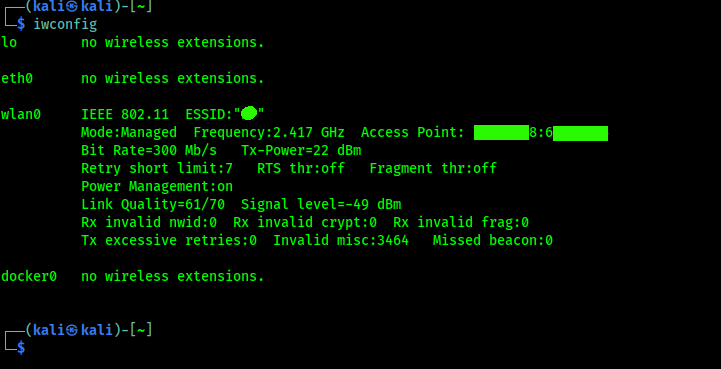

Лучший WiFi-адаптер для Kali Linux (цена-качество)

Для вардрайвинга (проведения аудита беспроводных сетей) нужен хороший адаптер Wi-Fi, поддерживающий режим монитора, инжекта пакетов и работу в режиме точки доступа. Популярные адаптеры Alfa известны своим качеством и надежностью. Но цена Alfa для многих высока. В этой статье рассмотрим лучший WiFi-адаптер по соотношению цена-качество, от компании TP-Link.

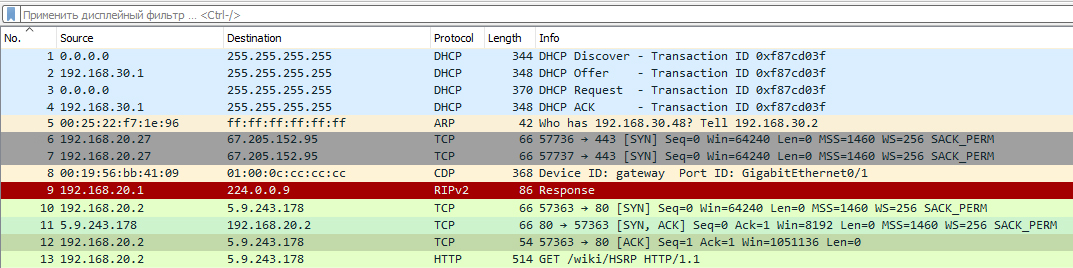

Увидеть сеть. Воссоздаем схему подключений из дампа трафика

Изучение структуры сетевых протоколов поможет тебе более глубоко понять принцип их работы и функции. В этой статье мы проанализируем небольшой фрагмент сетевого трафика и зарисуем предполагаемую схему сети, исходя из полученных данных.

Массовая рассылка с элементами целевого спама

Массовые вредоносные рассылки обычно достаточно примитивны и не отличаются разнообразием — весь контент умещается в несколько предложений, в которых пользователю предлагают скачать архив якобы с какими-нибудь срочными счетами или неоплаченными штрафами. В письмах может не быть ни подписей, ни логотипов, а текст может содержать орфографические и другие ошибки. Такие рассылки могут быть нацелены как на пользователей, так и на крупные компании, отличия в них не особо существенны.

Обзор лучших мобильных шпионов

Существует несколько десятков шпионских программ / мобильных шпионов, которые могут быть удаленно установлены на мобильник в «тихом режиме» и шпионить за его владельцем, не выдавая своего присутствия. Ранее считалось, что, придерживаясь так называемой гигиены кибербезопасности, можно надежно оградить себя от подобного вмешательства в свою личную жизнь. Однако сегодня жертвой мобильного шпионажа могут стать даже те, кто избегает рискованного поведения в Сети, кто использует самую современную защиту и самое свежее обновление программного обеспечения.