Новая техника атаки WPA2, не требующая наличия клиента на AP

В настоящее время не известно, для какого количества маршрутизаторов этот метод будет работать, — вероятнее всего, для всех существующих сетей 802.11i /p/q/r с включенными функциями роуминга, а это большинство современных маршрутизаторов.

🔑Root доступ через TeamCity

GitHub оказался под крупнейшей DDoS атакой, немного обсудили в общем рабочем чате вечерком. Оказалось, что мало кто знает о замечательных поисковиках shodan.io и censys.io.

Как работают вирусы шифровальщики и как от них защититься

Главная цель злоумышленников заставить пользователя любым способом скачать файл с вирусом и запустить его. В этом вымогатели могут проявлять всю свою фантазию.

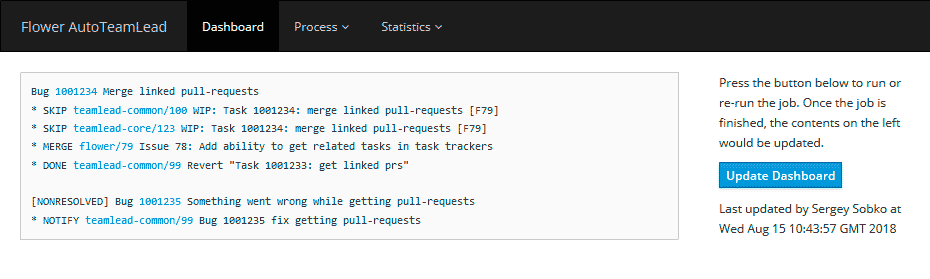

Полезная функциональщина. Грабим почту, трекеры задач и репозитории с Clojure

Я — тимлид в одной из команд разработки Positive Technologies Application Firewall. В один прекрасный момент размер команды превысил критическое значение, когда можно делать руками всю свою рутинную работу, и я начал писать автоматизированную систему, которая умела бы взаимодействовать с почтой, трекерами задач и системами контроля версий. Я назвал ее «автоматический тимлид».

СМС бизнес

Привет, манимэйкер! Сегодня представляю тебе рассказ одного бывалого "теневого рабочего" о его всегда рабочей схеме заработка:

Способы защиты своего аккаунта Телеграмм

Для того чтобы избежать взлома профиля Telegram со стороны злоумышленников, необходимо выполнить следующие действия:

Арбитраж трафика с сайтов знакомств

Сейчас я покажу вам очень простой способ заработка на adult/dating партнерке, для новичков.

Создаем спам

Был написан консольный спамер "vk_spammer.py" в личных сообщениях ВК, работает только для спама ОДНОГО пользователя

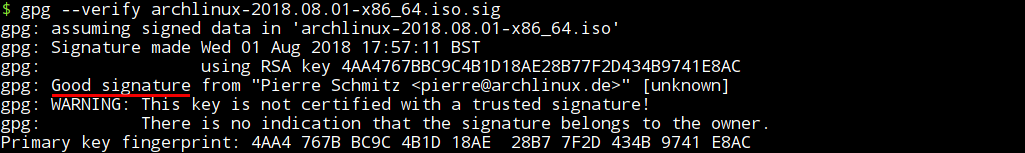

Полнодисковое шифрование с LUKS2

Дела с шифрованием запоминающих устройств обстоят забавным образом: оно повсюду и нигде одновременно. Начиная от мобильных устройств, где оно играет особо важную роль (причем большинство пользователей об этом даже не догадываются), и заканчивая большими дата-центрами. В то же время исследования, проведенные за последние десять лет в разных странах, включая Великобританию, Германию и США, показывают, что не только обычные пользователи, но и корпорации не сильно пекутся о личных данных.

Лучшие хакерские программы для взлома со смартфона

Пентест или по простому тесты на проникновение — легальный способ заниматься настоящим взломом, да еще и получать за это деньги. Продвинутый аудит безопасности обычно выполняется на ноутбуке с Kali Linux и специфическим оборудованием, но многие бреши в безопасности легко обнаружить и с помощью обычного смартфона и планшета. В этой статье мы рассмотрим 14 хакерских приложений, которые позволят вам выполнить пентест с помощью Андроид, не вытаскивая ноутбук.